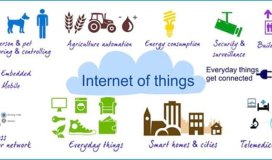

Comme données continuent de croître, Internet des objets n’est pas un terme lointain maintenant. Dans aucun délai, l’ITO a fait possible, les appareils et les machines à communiquer entre eux, indépendamment des barrières géographiques et branchez-vous numériquement, qui influencent chaque aspect de notre vie, y compris nos bureaux, maisons, voitures et même dans notre organisme. Il a offert de grandes opportunités aux entreprises, pour sauter sur la voie rapide, à devenir plus efficaces et de mettre des produits innovants sur le marché.

L’Internet des choses a changé fondamentalement la façon dont la plupart des entreprises pensent sur la connectivité. Les entreprises peuvent maintenant avoir un accès plus rapide et plus fiable aux données en temps réel qu’ils avaient avant. Entreprises implémentent ITO pour la génération de données collecte et recettes. Mais avec une connectivité accrue et améliorée, les problèmes de sécurité ont entrent aussi en photo. L’ITO a été devient une cible attractive pour les cyber-criminels. En outre, plus connectés dispositifs connotent plus de possibilités d’attaques ; à moins que des initiatives sont prises pour répondre aux préoccupations de sécurité montante.

Sans doute, si vous possédez une entreprise, les risques obtenir potentiellement élevées : avec adresse IP et données personnelles stockées sur les périphériques connectés, les pirates peuvent facilement recoupent et mauvais usage d’informations privées. Pour éviter ce genre de scénario, sécurisation de plusieurs points de vulnérabilité, qu’il s’agisse d’un ordinateur portable, une smart TV, un organisme de réglementation dans un établissement industriel ou quoi que ce soit ; la sécurité est un enjeu majeur pour les organismes qui nécessite une attention immédiate.

Ainsi, pour assurer le bon fonctionnement de votre organisation, contrôle d’accès, l’authentification de données et la vie privée du client doivent être correctement établies. Chaque périphérique doit avoir un identificateur unique pour l’authentification. Entreprises devraient être en mesure d’aller chercher tous les détails sur ces périphériques connectés et les stocker pour vérification. En outre, un cadre juridique doit tenir compte, la technologie de base en compte.

En outre, garde modifiant l’environnement de menace et il est donc important d’être attentif sur les correctifs des vulnérabilités connues. En outre, les fournisseurs Internet of Things doivent informer leurs clients divers politique de confidentialité qu’ils suivent et ce qu’ils entendent faire avec les données. En outre, les fabricants ainsi que des entreprises de sécurité collaborent ensemble pour aider à sécuriser le monde ITO avant les choses tombent hors de contrôle.

Bien que cette technologie est encore à ses années de formation et a un long chemin à parcourir il pousse l’ensemble de l’industrie. Pour l’instant, la meilleure chose serait d’isoler ces appareils sur un réseau distinct, avec l’utilisation de réseaux locaux virtuels qui sont protégés par des pare-feu ou à tout le moins, avec les routeurs pour assurer la sécurité de contrôle.