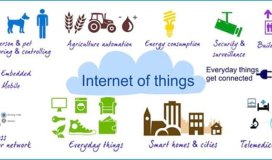

كما أن البيانات لا تزال تنمو، "الإنترنت من الأمور" ليست فترة بعيدة الآن. في أي وقت من الأوقات، التونسي جعلت ممكن والأجهزة والآلات التحدث إلى بعضهم البعض، بغض النظر عن الحواجز الجغرافية والحصول على اتصال رقمياً، التأثير على كل جانب من جوانب حياتنا، بما في ذلك مكاتبنا، والمنازل والسيارات وحتى أجسادنا. وعرضت فرصاً كبيرة للأعمال التجارية، للقفز إلى الخط السريع، تصبح أكثر كفاءة وتقديم منتجات مبتكرة في السوق.

الإنترنت من الأمور تغيرت جذريا الطريقة معظم المؤسسات نفكر في الاتصال. يمكن أن يكون الشركات الآن وصول أسرع وأكثر موثوقية للبيانات في الوقت الحقيقي مما كانت قبل. تنفيذ الأعمال التونسي لتوليد الإيرادات وجمع البيانات. ولكن مع تعزيز وتحسين الاتصال، والشواغل الأمنية تأتي أيضا في الصورة. قد استنتجت أن تصبح هدفا جذاباً لمجرمي الإنترنت. بالإضافة إلى ذلك، أكثر توصيل الأجهزة ضمناً إمكانيات المزيد من الهجمات؛ وما لم يتم اتخاذ مبادرات للتصدي للشواغل الأمنية المتزايدة.

مما لا شك فيه، إذا كنت تملك الأعمال تجارية، تحصل المخاطر المرتفعة المحتملة: مع عنوان IP والبيانات الشخصية المخزنة على الأجهزة المتصلة، يمكن أن المتسللين بسهولة تقتحم وإساءة استخدام المعلومات الخاصة. لتجنب مثل هذه السيناريوهات، تأمين العديد من نقاط الضعف، سواء كان جهاز كمبيوتر محمول، جهاز تلفزيون ذكي ومنظم في منشأة صناعية أو أي شيء؛ الأمن هو تحديا رئيسيا للمنظمات التي تتطلب اهتماما فوريا.

وهكذا، لضمان الأداء السلس في المؤسسة الخاصة بك، التحكم في الوصول، ومصادقة البيانات وخصوصية العميل بشكل صحيح ينبغي. وينبغي أن يكون لكل جهاز معرف فريد للمصادقة. ينبغي أن تكون المؤسسات قادرة على جلب جميع تفاصيل حول هذه الأجهزة المتصلة والمخزونات منها لمراجعة الحسابات. أيضا، إطارا قانونيا يجب أن تأخذ في الاعتبار، التكنولوجيا الأساسية في الاعتبار.

وعلاوة على ذلك، يحتفظ تغيير بيئة التهديد وحتى أنها هامة الاهتمام حول الترقيع أي نقاط الضعف المعروفة. أيضا، يجب السماح لمقدمي خدمات "الإنترنت من الأمور" عملائها معرفته حول سياسة الخصوصية المختلفة التي كانت تتبع وما تنوي القيام به مع البيانات. وبالإضافة إلى ذلك، تتعاون الشركات المصنعة، فضلا عن شركات الأمن معا للمساعدة في تأمين العالم التونسي قبل الأمور تقع خارج نطاق السيطرة.

وعلى الرغم من هذه التكنولوجيا لا يزال في سنواته التكوينية، وقد محركات طريقا طويلاً للذهاب من الصناعة بأسرها. الآن، سيكون أفضل شيء لعزل هذه الأجهزة الموجودة على شبكة اتصال منفصلة، باستخدام شبكات اتصال محلية الظاهرية المحمية بواسطة جدران الحماية أو على الأقل، مع مراقبة التوجيه لضمان الأمن.